클라우드 보안 가이드 - 계정 관리 [1-1] -

by 개발하는지호1.1 사용자 계정 관리

분류 : 계정 관리

중요도 : 상

항목명 : 사용자 계정 관리

항목 설명 :

모든 AWS 리소스는 AWS 계정의 소유이고, 리소스 생성 또는 액세스 권한은 권한 정책에 따라 결정됩니다. 계정 관리자는 IAM 자격 증명 (즉, 사용자, 그룹, 역할)에 권한 정책을 연결할 수 있으며 적절한 권한을 통한 서비스 관리가 이루어져야 한다.

AWS 관리형 정책 :

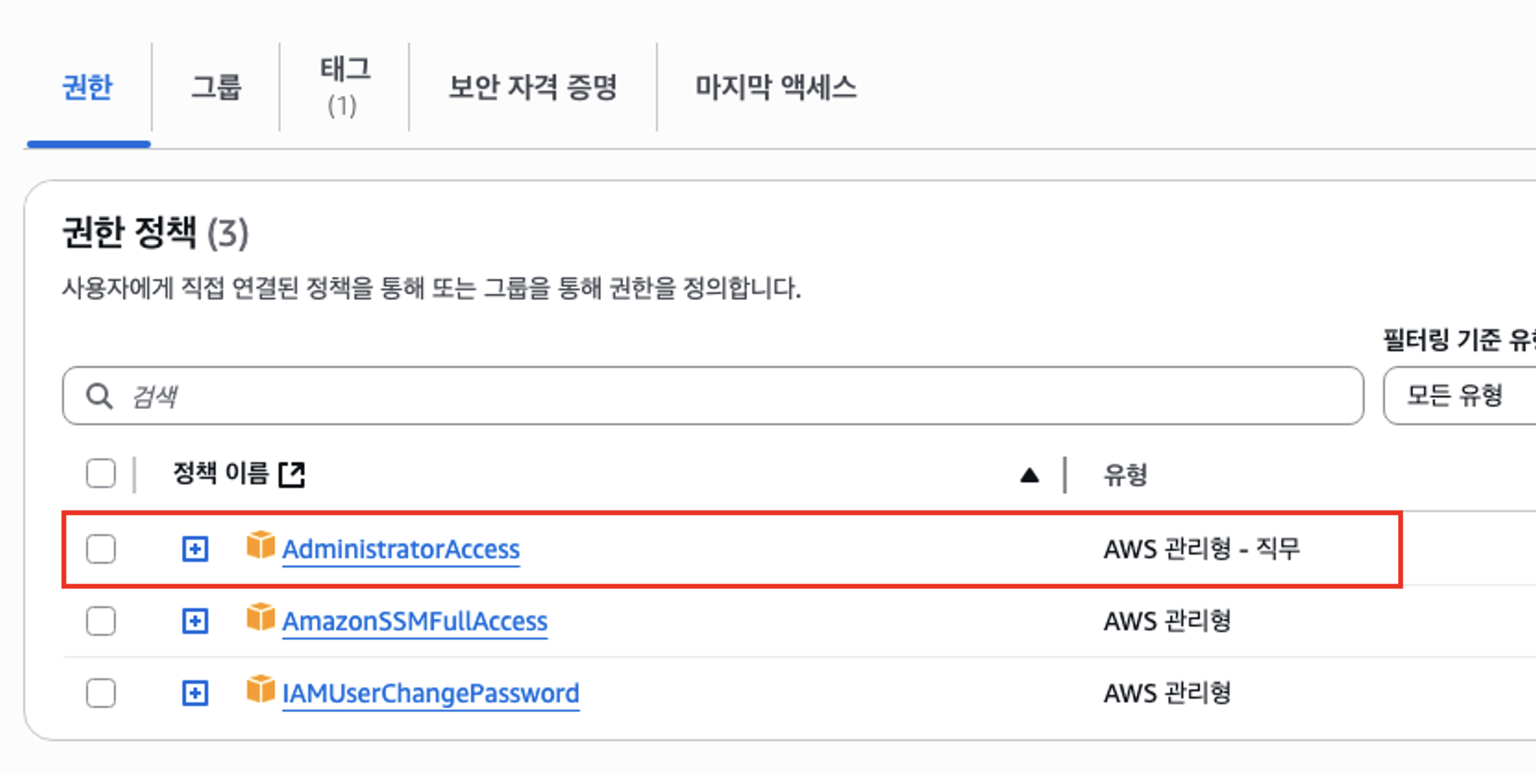

서비스 내 FULL ACCESS 등과 같이 중요도가 높은 AWS 관리형 정책은 EC2 서비스 관리/운영자 및 관련 담당자 외에 다른 IAM 계정에 아래와 같은 권한 할당이 되지 않도록 해야한다. 그중에서도 AWS Admin Console 관리자(AdministratorAccess) 권한은 다수의 IAM 계정에 설정되지 않도록 관리 조치가 필요하다.

즉, AWS 계정 내 여러 개의 IAM 사용자 또는 IAM 역할에 AdministratorAccess 권한을 부여하지 말라는 뜻이다.

| 계정 구분 | Description | 확인 필요 사항 |

| Console Admin | 최고 권한을 가지고 있는 단일 계정 | 가급적 사용을 지양해야 함 |

| IAM | AWS IAM 서비스를 통해 생성된 별도 계정 | IAM 역할 및 권한에 대한 현황을 확인해야 함 |

| AD(Active Directory) 연동 | 기존 내부에서 사용중인 AD를 AWS Organizations 서비스에 연동한 계정 | 기존 AD 서비스에서 사용중인 각 계정 중 IAM 역할 및 권한이 설정된 현황을 확인해야 한다. |

| Access Key | CLI 환경으로의 접속을 위한 단일 계정 (사용 기간에 대한 기준 명시가 필요함) | 발급일 기준 6개월을 초과한 Access Key 존재 유무 |

불필요한 계정 예시 :

1. 비 임직원 계정 (협력사 공통 계정)

2. 테스트 계정 (testuser, test01, test02 ...)

3. 미사용 계정 (퇴직 및 휴직자)

설정 방법 :

가. IAM 그룹에 포함되지 않은 단일 사용자 권한 확인

1) IAM 그룹에 포함되지 않은 단일 사용자 계정 전체 권한 확인

2) 전체 권한 여부 확인

진단 기준 :

양호 기준 : 관리자 권한을 보유한 다수 계정이 존재하지 않고 불필요한 계정이 존재하지 않을 경우

취약 기준 : 관리자 권한을 보유한 다수 계정이 존재하거나 불필요한 계정이 존재할 경우

'클라우드 시큐리티 > 클라우드 보안 가이드 [sk쉴더스 ISMS]' 카테고리의 다른 글

| 클라우드 보안 가이드 - 계정 관리 [1-8] - (0) | 2025.05.10 |

|---|---|

| 클라우드 보안 가이드 - 계정 관리 [1-6] - (0) | 2025.05.10 |

| 클라우드 보안 가이드 - 계정 관리 [1-5] - (0) | 2025.05.10 |

| 클라우드 보안 가이드 - 계정 관리 [1-2] - (0) | 2025.05.10 |

| 클라우드 보안 가이드 - 운영 관리 [4-3] - (0) | 2025.05.09 |

블로그의 정보

DevSecOps

개발하는지호