클라우드 보안 가이드 - 권한 관리 [2-2] -

2.2 네트워크 서비스 정책 관리

분류 : 권한 관리

중요도 : 상

항목명 : 네트워크 서비스 정책 관리

AWS 네트워크 서비스(VPC, Route 53, Direct Connect 등)의 리소스 생성 또는 액세스 권한은 권한 정책에 따라 결정된다. 계정 관리자는 IAM 자격 증명(즉, 사용자, 그룹, 역할)에 권한 정책을 연결할 수 있으며 적절한 권한을 통한 서비스 관리가 이루어져야 한다.

1) 네트워크 서비스 구분

| 서비스 구분 | 서비스 상세 |

| VPC | 사용자가 정의한 가상 네트워크로 AWS 리소스를 시작할 수 있다. 이 가상 네트워크는 AWS의 확장 가능한 인프라를 사용한다는 이점과 함께 고객의 자체 데이터 센터에서 운영하는 기존 네트워크와 매우 유사하다. |

| CloudFront | .html, .css, .js 및 이미지 파일과 같은 정적 및 동적 웹 콘텐츠를 사용자에게 더 빨리 배포하도록 지원하는 웹 서비스 |

| Route 53 | 가용성과 확장성이 우수한DNS(도메인 이름 시스템) 웹 서비스이다. Route 53을 사용하여 세 가지 주요 기능, 즉 도메인 등록, DNS 라우팅, 상태 확인을 조합하여 실행할 수 있는 서비스 |

| API Gateway | 규모와 상관없이 REST WebSocket API를 생성, 게시, 유지하고 모니터링 및 보안하기 위한 AWS 서비스 |

| Direct Connect | 표준 이더넷 광섬유 케이블을 통해 내부 네트워크를 AWS Diret Connect 위치에 연결할 수 있다. 케이블의 한쪽 끝을 사용자의 라우터에 연결하고 다른 쪽 끝을 AWS Direct Connect 라우터에 연결하는 서비스 |

| AppMesh | 애플리케이션의 모든 서비스에 대해 일관된 가시성과 네트워크 트래픽 제어를 제공하는 서비스 |

| CloudMap | AWS Cloud Map를 사용하여 Amazon API Gateway에 배포된 API, Amazon EC2 인스턴스, Amazon DynamoDB 테이블, Amazon S3 버킷, Amazon Simple Queue Service(Amazon SQS) 대기열 등과 같은 모든 클라우드 리소스를 등록해 찾을 수 있는 서비스 |

2) 네트워크 서비스 별 관리형 정책 (예시)

추가할 예정

3) IAM 관리형 정책 권한 관리 List (예시)

추가 예정

설정 방법 :

가. 네트워크 서비스 별 IAM 관리자/운영자 권한 그룹 생성

- 네트워크 서비스의 운영/관리를 위한 IAM 그룹 생성

*네트워크 서비스 운영/관리에 필요한 IAMFullAccess 등의 권한과 같이 중요도가 높은 권한은 Infra 운영/관리자 및 담당자에게만 정책이 되도록 해야하며 최소한의 계정 수가 유지되어야 함

1) IAM 내 사용자 그룹 탭 접근 후 그룹 생성 클릭

2) 그룹 이름 설정

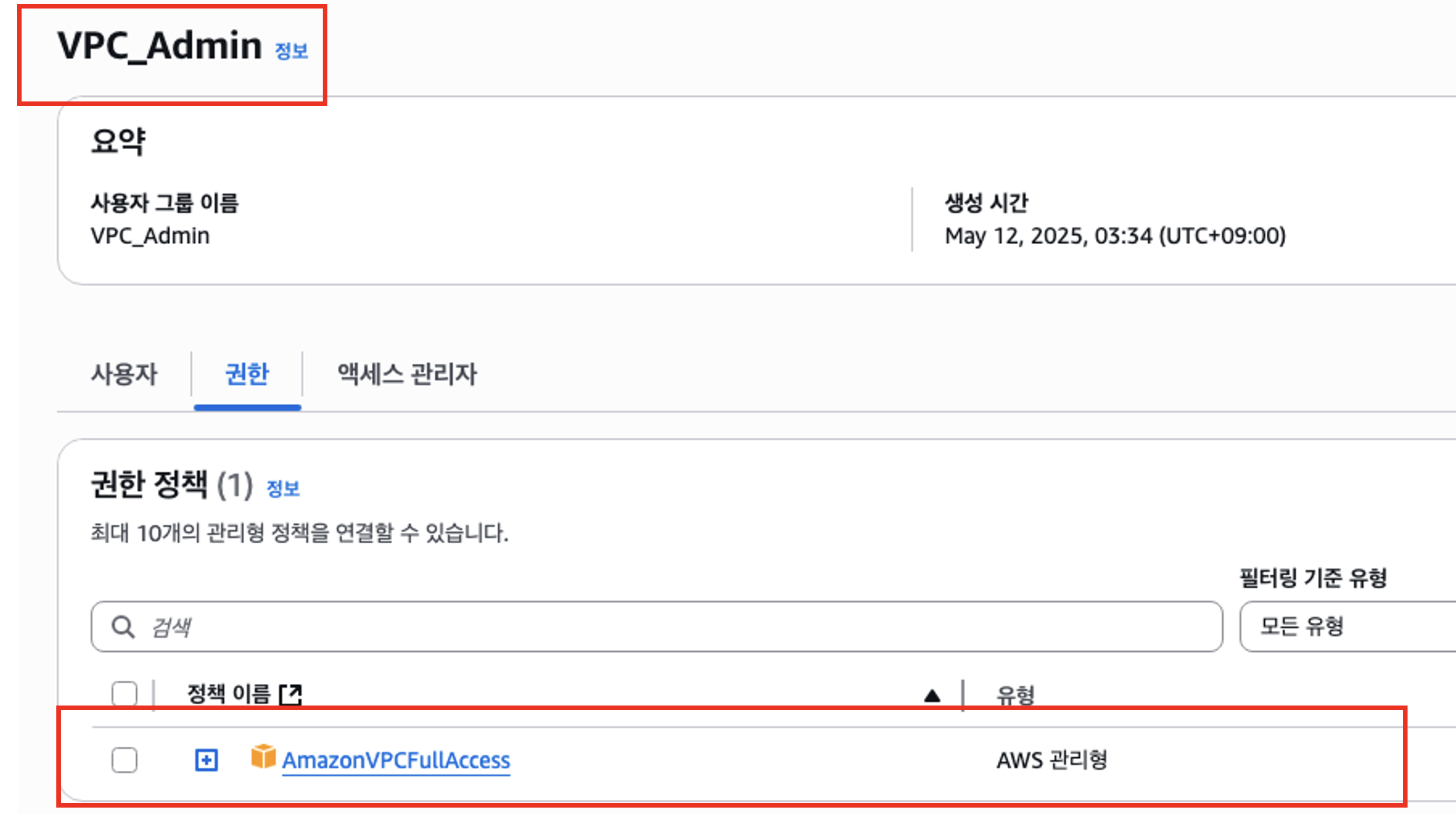

3) 정책 연결 (AmazonVPCFullAccess 선택) 및 그룹 생성

4) 그룹 생성 확인

나. 네트워크 서비스 별 IAM 관리자/운영자 권한 사용자 추가

- 네트워크 서비스의 운영/관리를 위한 IAM 사용자 추가

*네트워크 서비스 운영/관리에 필요한 IAMFullAccess 등의 권한과 같이 중요도가 높은 권한은 Infra 운영/관리자 및 담당자에게만 정책이 되도록 해야하며 최소한의 계정 수가 유지되어야 함

1) IAM 내 사용자 탭 접근 후 사용자 추가 클릭

2) 사용자 이름 설정 및 다음 클릭

3) 그룹에 사용자 추가 설정

4) 검토 및 사용자 만들기 클릭

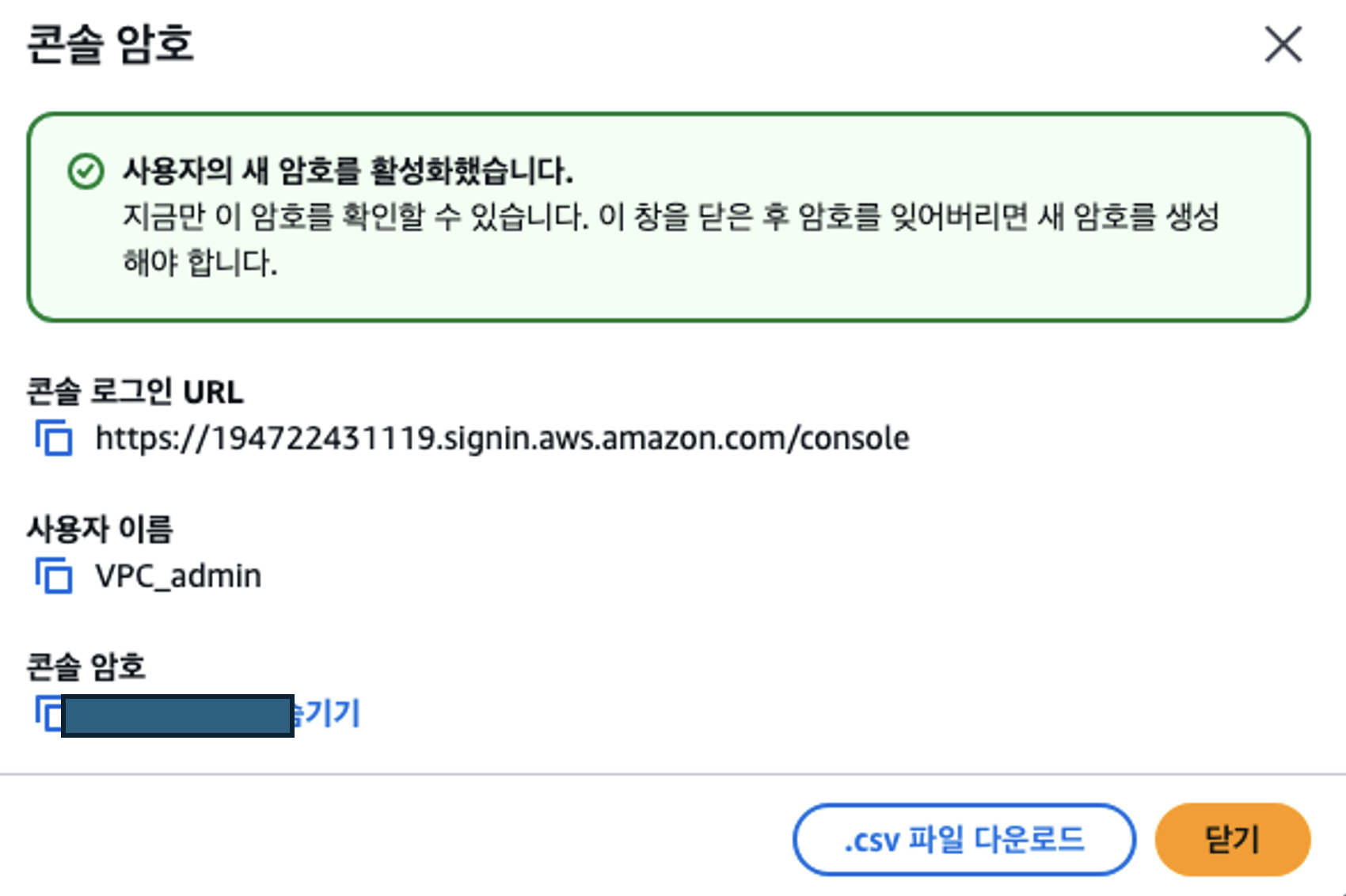

5) 사용자 추가 확인

6) IAM "사용자" 클릭 및 계정 목록 확인

7) IAM "그룹" 클릭 및 그룹 목록 확인

8) 그룹 내 추가된 사용자 확인

진단 기준 :

양호 기준 : 네트워크 서비스 IAM 사용 권한이 각각 서비스 역할에 맞게 설정되어 있을 경우

취약 기준 : 네트워크 서비스 IAM 사용 권한이 각각 서비스 역할에 맞지 않게 설정되어 있을 경우